Microsoft Surface Laptop – Slick looking MacBook alternative

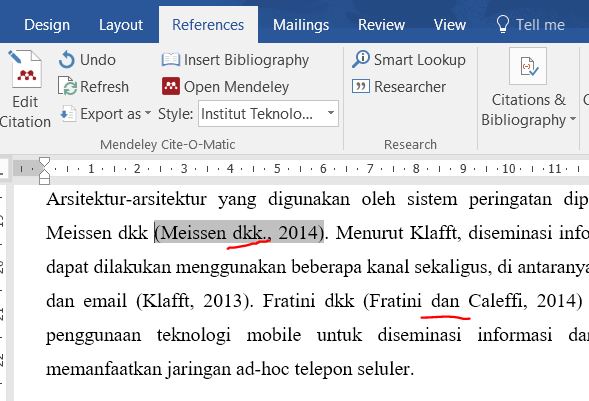

When writing an academic paper, your university, journal, or conference, may require a particular citation or bibliography style. If you’re using a reference manager such as Mendeley or Zotero, then you should have no problem changing the citation style to match your publisher’s required format. However, another aspect of citation style is the citation or bibliography…

GoogleCL brings Google services to the command line (CLI). Great for DevOps job or for those loving the shell / console. GoogleCL currently support the following Google services: $ google blogger post –title "foo" "command line posting" Blogger $ google calendar add "Lunch with Jim at noon tomorrow" Calendar $ google contacts list Bob…

Mantan Presiden ke-3 RI BJ Habibie meminta pengurus Akademi Ilmu Pengetahuan Indonesia (AIPI) meningkatkan jumlah anggota. Ia menargetkan pada puncak perayaan ulang tahun ke-25 AIPI pada 13 Oktober 2015, 1.000 ilmuwan bersedia bergabung membantu bangsa memberi pencerahan dalam bidang pengetahuan. “Saya minta Anda memperbesar jumlah anggota. Rakyat Indonesia ratusan juta orang, masa anggota kita hanya 100? Saya…

Fakultas Seni Rupa dan Desain (FSRD) dan Sekolah Teknik Elektro dan Informatika (STEI) Institut Teknologi Bandung (ITB) menyelenggarakan: Prototype Day Agustus 2015 dengan tema: Telkomsel Digital Art Week 29 Agustus – 5 September 2015. Pukul 09.00-16.00. Tempat: Digilife Dago, Jl. Ir. H. Juanda No. 8 Exhibition: Oculus Sribaduga. Bayu Widagdo, M.Ds – FSRD ITB. Storytelling…

Here are links to open source projects that I’ve contributed in. ceefour on GitHub soluvas on GitHub bippo on GitHub magja on GitHub Hendy Irawan on StackOverflow

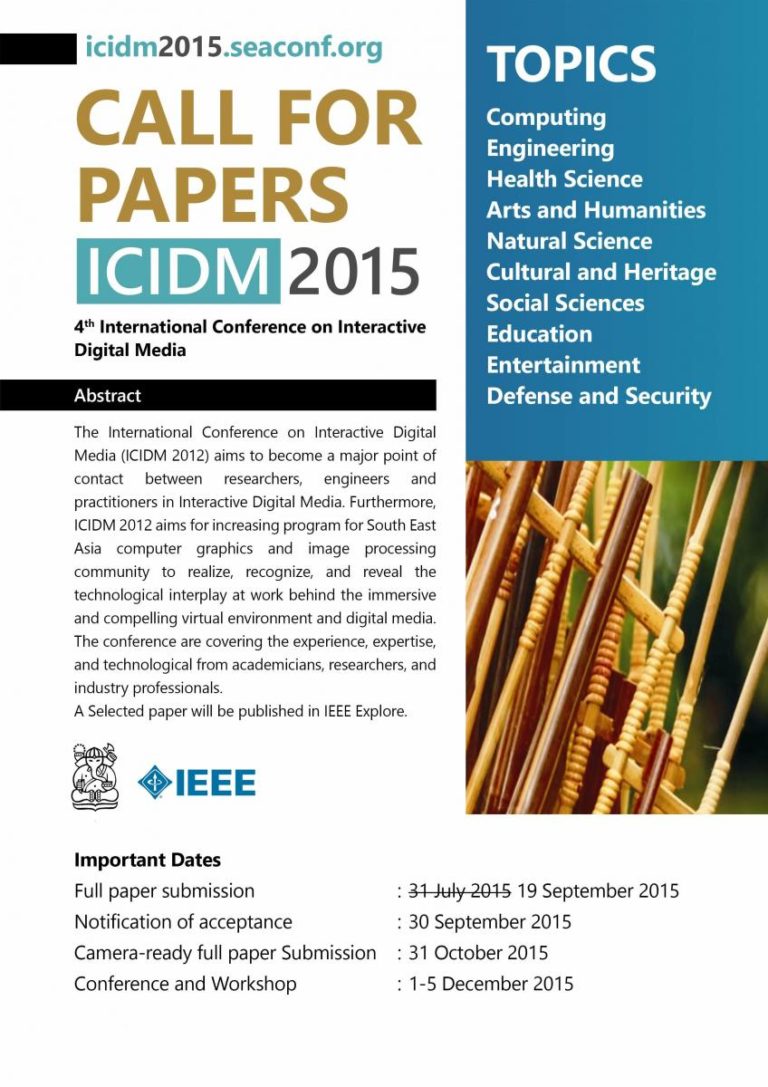

The International Conference on Interactive Digital Media (ICIDM 2015) aims to become a major point of contact between researchers, engineers and practitioners in Interactive Digital Media. Furthermore, ICIDM 2015 aims for increasing program for South East Asia computer graphics and image processing community to realize, recognize, and reveal the technological interplay at work behind the…